Всплеск новой фишинговой угрозы с использованием популярных сервисов

11/08/22

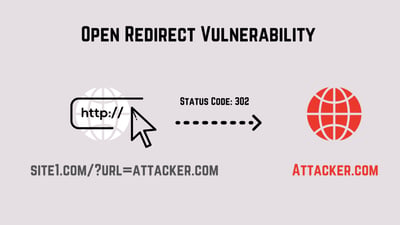

ИБ-компания Resecurity выявила новую кампанию, использующую уязвимости открытого перенаправления (Open Redirects) в онлайн-сервисах и веб-приложениях для обхода спам-фильтров и доставки фишингового контента.

Открытые перенаправления (Open Redirects) — это уязвимости веб-приложений, которые позволяют хакеру использовать домены доверенных организаций и сайтов в качестве временных целевых страниц для упрощения фишинговых атак. Используя высоконадежные домены популярных сервисов, таких как Snapchat, хакеры создают специальные URL-адреса, которые ведут на вредоносные ресурсы с наборами для фишинга. Об этом пишут в Securitylab.

Обнаруженный набор называется LogoKit, который ранее использовался в атаках на клиентов Office 365, Bank of America, Virgin Fly и других крупных финансовых учреждений, а также веб-сервисов по всему миру. По словам экспертов, группа киберпреступников с 2015 года постоянно использует новые тактики фишинга.

LogoKit известен своей динамической генерацией контента с использованием JavaScript. Он может имитировать логотип известных программ и текст на целевых страницах в режиме реального времени, благодаря чему жертва с большей вероятностью будет взаимодействовать с вредоносным ресурсом. На ноябрь 2021 года было выявлено более 700 доменных имен, используемых в кампаниях с использованием LogoKit, и их число постоянно растет.

LogoKit отправляет пользователю фишинговую ссылку, содержащую адрес электронной почты жертвы. Как только жертва переходит по URL-адресу, LogoKit извлекает логотип компании из стороннего сервиса (Clearbit или база данных favicon от Google). Затем email жертвы автоматически указывается в поле ввода электронной почты или имени пользователя. Это создает ощущение, что жертва ранее входила в систему. Когда пользователь вводит свой пароль, LogoKit выполняет AJAX-запрос, отправляя email-адрес и пароль цели хакеру, а затем перенаправляет жертву на официальный сайт сервиса.

Эта тактика позволяет киберпреступнику скрывать свою деятельность за уведомлениями легитимных сервисов, чтобы избежать обнаружения, тем самым обманом заставляя жертву зайти на вредоносный ресурс.

Для атак хакеры обычно используют домены в экзотических юрисдикциях или зонах с плохой системой контроля за вредоносными атаками – «.gq», «.ml», «.tk», «.ga», «.cf». Также злоумышленники могут получать несанкционированный доступ к легитимным веб-ресурсам, а затем использовать их в качестве хостинга для дальнейшего распространения фишинга.

Использование Open Redirect-уязвимостей облегчает распространение LogoKit, поскольку многие онлайн-сервисы не считают такие ошибки критическими, а иногда и не исправляют их, предоставляя злоумышленникам возможность проводить фишинговые атаки.