Зараженные криптомайнерами хосты Docker ищут новых жертв с помощью Shodan

31/05/19

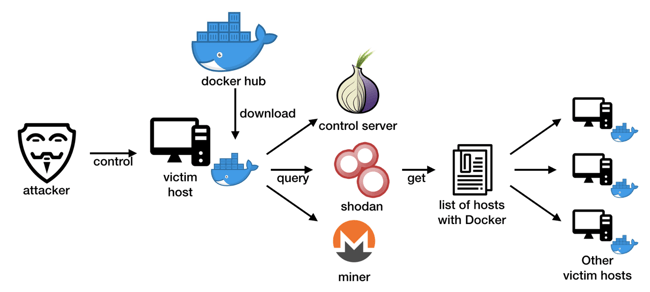

Злоумышленники сканируют интернет на предмет установок Docker с открытыми API и с их помощью распространяют вредоносные образы Docker, зараженные программами для майнинга криптовалюты Monero и скриптами, использующими систему Shodan для поиска новых жертв.

Новую кампанию заметили исследователи Trend Micro после того, как вредоносный образ с криптомайнером был загружен на одну из их установок-ловушек. По словам экспертов, злоумышленники с помощью скрипта ищут уязвимые хосты с открытым портом 2375, взламывают их, используя брутфорс, а затем устанавливают вредоносные контейнеры.

Как пояснили специалисты команды безопасности Alibaba Cloud, также зафиксировавшие атаки, некорректно сконфигурированный Docker Remote API может использоваться для неавторизованного доступа к данным Docker, кражи или изменения важной информации или перехвата контроля над сервером.

Атакующие используют открытые API для выполнения команд на хосте Docker, позволяющих управлять контейнерами или создавать новые с помощью образов из подконтрольного им репозитория на Docker Hub.

Специалистам Trend Micro удалось отследить один из таких репозиториев. Его владельцем числился некто под псевдонимом zoolu2, а сам репозиторий содержал девять образов, включающих кастомные шелл-оболочки, Python-скрипты, конфигурационные файлы, а также скрипты Shodan и ПО для майнинга криптовалюты.

Вредоносные образы Docker распространяются автоматически с помощью скрипта, который проверяет «хосты на предмет публично доступных API» и использует команды Docker (POST /containers/create) для удаленного создания вредоносного контейнера. Этот же скрипт запускает SSH демон для удаленной связи с атакующими. Далее одновременно запускаются криптомайнер и процесс сканирования для поиска новых уязвимых хостов. Список IP-адресов жертв содержится в файле iplist.txt, который проверяется на наличие дубликатов, а затем отправляется на C&C-сервер злоумышленников.

Хотя команда Docker уже удалила «вредоносный» репозиторий, эксперты говорят, что на Docker Hub существуют и другие подобные аккаунты, а в случае их удаления злоумышленники переходят на другие.