Злоумышленники Werewolves снова терроризируют российские компании

05/04/24

Группа киберпреступников Werewolves вновь активизировалась после продолжительного затишья. По данным Центра Кибербезопасности F.A.C.C.T., злоумышленники атаковали российские производственные, энергетические и геологоразведочные компании, используя для рассылки вредоносных файлов тему весеннего призыва и различные претензионные требования. Это передаёт Securitylab.

В конце марта компания F.A.C.C.T. обнаружила фишинговые письма от лица транспортных фирм и липецкого ресторана с темами «Претензионное» и «Запрос».

В новых рассылках хакеры отправляли вредоносные .doc и .xls файлы под видом судебных претензий, требований и актов. Зараженные документы содержали загрузчики Cobalt Strike Beacon, компонента широко известного инструмента Cobalt Strike. К письмам были прикреплены файлы под названиями: «рекламация.doc», «акт сверки.xls» и «анкета.xls».

Аналитики отметили использование злоумышленниками техники спуфинга - подмены адреса отправителя для создания видимости, что письмо поступило с легитимного источника. Werewolves в этой кампании, как правило, не создавали свои электронные ящики, а отправляли c потенциально взломанных учетных записей.

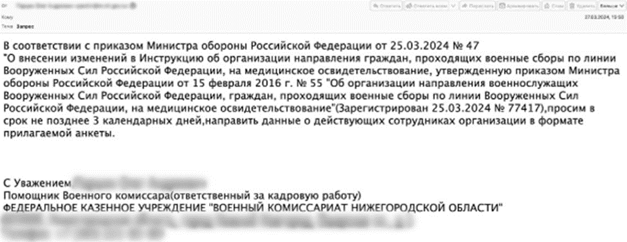

В одном из писем в качестве адреса отправителя фигурировал несуществующий ящик военного комиссариата Нижегородской области. Под прикрытием темы о военных сборах хакеры требовали предоставить данные действующих сотрудников, прикрепив образец зараженной «анкеты».

Werewolves специализируются на вымогательстве и отличаются от других групп тем, что явно указывают на возможность атак на страны СНГ. Для развития своих атак злоумышленники используют такие инструменты, как Cobalt Strike, AnyDesk, Netscan. Вредоносный экземпляр самого шифровальщика был основан на коде LockBit.

Особенностью группы является наличие собственного DLS-сайта, который, в отличие от большинства аналогичных ресурсов, не был расположен в сети Tor. Хотя не все успешные атаки публикуются на их сайте, требования за расшифровку данных варьируются от $130 000 до $1 000 000, с возможностью платного удаления или временного скрытия данных. В ноябре 2023 года злоумышленники изменили домен для своего DLS‑сайта, но он по‑прежнему располагался не в Tor.