Инфостилер Jupyter обзавёлся модификациями Powershell

08/11/23

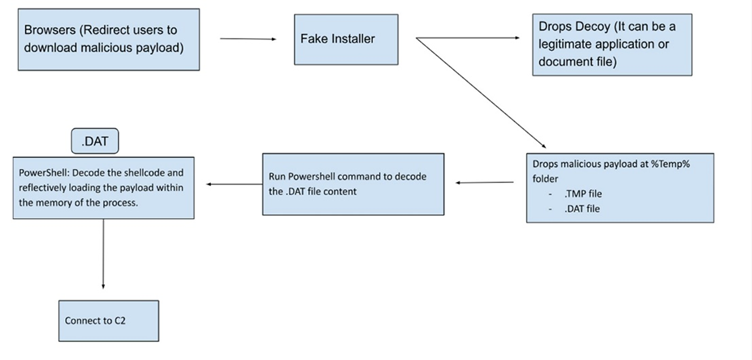

Команда VMware Carbon Black зафиксировала новую волну атак инфостилера Jupyter, который получил обновление и теперь использует модификации PowerShell, а также фальсифицирует цифровые подписи для маскировки под легитимные файлы. Об этом пишет Securitylab.

Jupyter (Polazert, SolarMarker, Yellow Cockatoo), впервые задокументированный в 2020 году и написанный на .NET, известен своими методами манипуляции с поисковой оптимизацией и вредоносной рекламой, которые используются для обмана пользователей. Пользователи, пытаясь скачать популярные программы, попадают на поддельные сайты, откуда и происходит заражение.

Обновлённая версия ПО способна не только собирать учетные данные, но и устанавливать зашифрованное соединение с сервером управления и контроля (Command and Control, C2) для кражи данных и выполнения произвольных команд. Новые изменения включают использование различных сертификатов для подписи вредоносного ПО, что делает его внешне легитимным, в то время как поддельные установщики с помощью PowerShell запускают цепочку заражения.