Исследователи кибербезопасности стали мишенью поддельного PoC-эксплойта

14/07/23

Аналитики Uptycs обнаружили вредоносный PoC (Proof-of-Concept) во время своих обычных проверок, когда системы обнаружения помечали нарушения, такие как неожиданные сетевые подключения, попытки несанкционированного доступа к системе и нетипичные передачи данных.

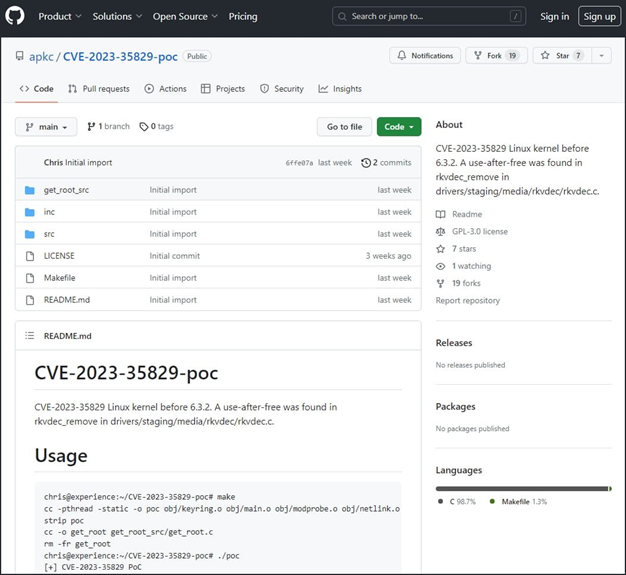

Было обнаружено 3 репозитория, в которых размещался вредоносный поддельный PoC-эксплойт, 2 из которых были удалены с GitHub, а 1 оставшийся все еще работает. Это передает Securitylab.

Вредоносный PoC-код оказался широко распространен среди членов сообщества исследователей безопасности, поэтому заражения могут существовать на значительном количестве компьютеров.

Сведения о вредоносном PoC

PoC описывается как эксплоит для уязвимости использования после освобождения (Use-After-Free, UAF) CVE-2023-35829 (CVSS: 7.0), влияющей на ядро Linux до версии 6.3.2. Однако на самом деле PoC является копией старого настоящего эксплойта для другой уязвимости ядра Linux – CVE-2022-34918 (CVSS:7.8).

Код использует пространства имен – функцию Linux, которая разделяет ресурсы ядра, чтобы создать впечатление, что это корневая оболочка, хотя ее привилегии по-прежнему ограничены в пространстве имен пользователя.

Это создаёт иллюзию того, что эксплойт подлинный и работает должным образом, что дает злоумышленникам больше времени для свободного перемещения по скомпрометированной системе.

Далее PoC сохраняется в системе и связывается с C2-сервером злоумышленника, чтобы загрузить и выполнить bash-скрипт Linux с внешнего URL-адреса. Загруженный скрипт похищает ценные данные, в том числе пароли, имя пользователя, имя хоста и содержимое домашнего каталога жертвы. Затем скрипт предоставляет хакеру несанкционированный удаленный доступ к серверу и эксфильтрует украденные данные.

Bash-сценарий маскирует свои операции под процессы уровня ядра, чтобы избежать обнаружения, поскольку системные администраторы склонны доверять им и обычно не проверяют эти записи.

PoC, загруженные из Интернета, следует тестировать в изолированных средах, таких как виртуальные машины, и, если возможно, проверять их код перед выполнением. Отправка двоичных файлов в VirusTotal также является быстрым и простым способом идентификации вредоносного файла.