Стилер для “мамонтенка”: русскоязычные операторы атакуют иностранных пользователей Steam, Roblox, Amazon и PayPal

24/11/22

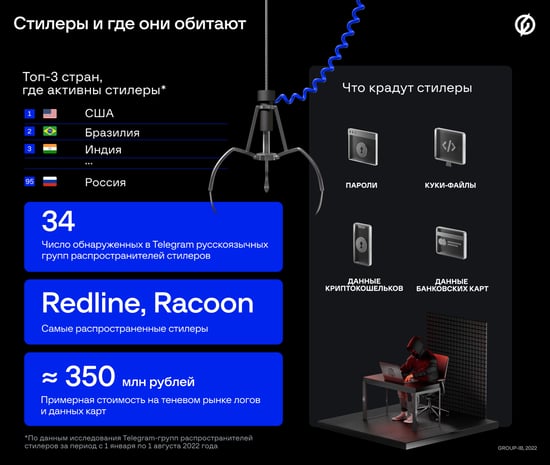

Компания Group-IB, один из лидеров в сфере кибербезопасности, обнаружила 34 киберпреступные группы, которые распространяют вредоносные программы — стилеры. По данным исследования, русскоговорящие злоумышленники использовали их для кражи паролей игровых аккаунтов в Steam и Roblox, ”учеток” от торговой площадки Amazon и платежной системы PayPal, а также данных банковских карт и криптокошельков.

Общей чертой групп является координация через телеграм-ботов на русском языке, однако атакуют они преимущественно иностранных пользователей из США, Бразилии и Индии. В 2022 г. стилеры вновь становятся одной из самых серьезных угроз в сфере кибербезопасности.

Вышли из “Мамонта”

Отслеживая развитие популярной в России мошеннической схемы «Мамонт» (aka Classiscam), аналитики Group-IB Digital Risk Protection, обратили внимание на миграцию “воркеров” (так называют рядовых онлайн-жуликов) в более опасную преступную схему, связанную с распространением стилеров.

Стилеры — это вредоносное программное обеспечение (ВПО), которое “умеет” собирать с зараженного компьютера логины-пароли из учетных записей в браузерах, в том числе от почтовых сервисов или соцсетей, данные банковских карт, а также информацию о крипто-кошельках, а затем «передавать» все это своему оператору. После успешной атаки злоумышленники, как правило, идут двумя путями: либо сами «снимают» деньги, благодаря украденным данным, либо продают похищенную ими информацию на теневых формах. По оценкам специалистов Group-IB, в 2022 г. стилеры являются одной из самых серьезных угроз в сфере кибербезопасности.

По данным Group-IB Threat Intelligence (входит в состав Unified Risk Platform), первые массовые группы и боты в Telegram, созданные для распространения стилеров, начали появляться в начале 2021 г. Проверка некоторых аккаунтов подтвердила версию, что участники нескольких мошеннических групп, специализирующихся ранее на схеме “Мамонт”, стали работать со стилерам. В 2021-2022 гг. эксперты Group-IB выявили в Telegram 34 действующие русскоязычные группы. Десять из них наиболее крупные — на каждую из них приходилось более 30 тыс. «отстуков», то есть сообщений от стилера, которые получает оператор с зараженной машины. В среднем в каждой группе состоит около 200 участников.

Переключившись с мошенничества на рассылку стилеров, злоумышленники не только копировали иерархию, модель, но и технические наработки “Мамонта”. В первую очередь, речь идет о специальных телеграм-ботах, генерирующих вредоносный контент, коммуникацию между участниками и всю их теневую бухгалтерию. Задачи «воркеров» тоже изменились: теперь они должны нагнать трафик на сайт-приманку и заставить жертву скачать вредоносный файл.

Ссылку на скачивание стилеров злоумышленники чаще всего “зашивают” в видеообзоры популярных игр на YouTube, “софт” для майнига или NTF-файлы на специализированных форумах, розыгрыши и лотереи в соцсетях. По оценкам Group-IB, за 10 месяцев 2021 г. (с момента начала исследования 1 марта по 31 декабря) пользователи более 538 тыс. раз скачали стилеры на свои компьютеры. В этом году ситуация ухудшилась. За первые 7 месяцев 2022 г. (с 1 января до 1 августа) пользователи загрузили вирусные файлы более 890 000 раз.

Стилеры и где они обитают

Наиболее популярным стилером у изученных групп является RedLine — его использовали 23 из 34 команды. На втором месте Racoon — он стоит на вооружении в 8 командах. В 3 сообществах использовались самописные стилеры. Обычно администраторы предоставляли воркерам и Redline и Racoon бесплатно в обмен на долю похищенных данных или денежное вознаграждение, хотя на черном рынке аренда стилеров Redline и Racoon обходится в $150-200 в месяц. В отдельных группах используется сразу по 3 стилера, а в некоторых — только один.

По данным Group-IB, в 2021 г. cреди наиболее часто атакуемых сервисов фигурировали PayPal — более 25% и Amazon — более 18%. В 2022 г. все также лидируют PayPal (более 16%) и Amazon (более 13%). Однако за год почти в 5 раз увеличились случаи получения в логах паролей от игровых сервисов (Steam, EpicGames, Roblox).

Топ-3 наиболее атакуемых стран в 2022 г. занимали США, Бразилия и Индия. Россия постепенно выбывает из списка приоритетов жуликов: если в 2021 г. Россия занимала 15 место по числу пользователей, чьи пароли были украдены с помощью стилеров, то по итогам семи месяцев этого года РФ расположилась на 95-м месте.

За 10 месяцев 2021 года, по оценкам аналитиков Group-IB, злоумышленники из изученных групп получили 538 982 логов, 27 875 879 паролей, 1 215 532 572 куки-файла, данные от 56 779 карты, данные от 35 791 криптокошельков. За первые 7 месяцев 2022 года ими было украдено уже 896 148 логов, 50 352 518 паролей, 2 117 626 523 куки-файла, данные от 103 150 карты, данные от 113 204 криптокошельков. Реализовав на теневом рынке только логи и данные карт, злоумышленники, по оценкам экспертов Group-IB, могли заработать около 350 млн рублей или $5,8 млн.

"Приток огромного числа воркеров в популярную мошенническую схему "Мамонт" — на ее пике мы фиксировали более 1100 преступных групп и сотни тысяч фейковых сайтов — привел к конкуренции за ресурсы и поиску новых способов преступного заработка, — говорит Евгений Егоров, ведущий аналитик Group-IB Digital Risk Protection. — Популярности схемы с распространением стилеров способствует низкий порог входа: новичку не требуется технических знаний, поскольку процесс полностью автоматизирован через бота, а задача воркера сводится к тому, чтобы создать в телеграм-боте файл со стилером и "нагнать" на него трафик. Но для жертвы, чей компьютер заражен стилером, последствия могут быть очень серьезными".

Эксперты Group-IB Digital Risk Protection рекомендуют пользователям не загружать ПО из сомнительных источников, для установки лучше использовать изолированную виртуальную машину или альтернативную операционную систему, не сохранять пароли в браузере, регулярно чистить cookie данные браузеров для минимизации возможных рисков. Что касается компаний, то для избежания цифровых рисков и нежелательных последствий им стоит проактивно заниматься цифровой безопасностью своего бренда и использовать современные технологии для мониторинга и реагирования такие, как Digital Risk Protection.