Уязвимость в антивирусном ПО позволяет обходить защиту от вымогателей

02/06/21

Группа специалистов Лондонского и Люксембургского университетов выявили серьезную уязвимость в популярных антивирусных продуктах, позволяющую отключать их защиту и получать контроль над белым списком приложений, а также обходить функцию защиты от вымогательского ПО.

Описанные исследователями две атаки направлены на обход функции защищенных папок, предлагаемой антивирусными программами для шифрования файлов (атака Cut-and-Mouse), и отключение антивирусной защиты в реальном времени путем имитации щелчка мыши (атака Ghost Control).

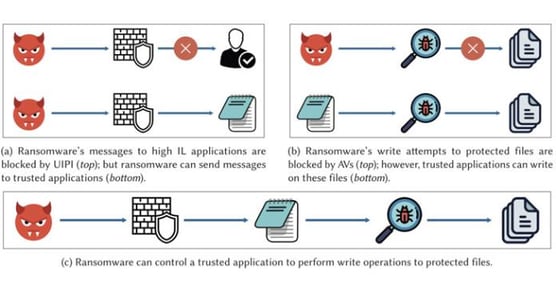

Функция защищенных папок позволяют пользователям указывать папки, требующие дополнительного уровня защиты от вредоносного ПО, тем самым потенциально блокируя любой небезопасный доступ к ним. Права на запись в защищенные папки предоставляются лишь ограниченному кругу приложений из белого списка. Тем не менее, сами приложения из белого списка не защищены от неправомерного использования другими приложениями. Поэтому это доверие неоправданно, поскольку вредоносное ПО может выполнять операции с защищенными папками, используя приложения из белого списка в качестве посредников.

Разработанный исследователями сценарий атаки Cut-and-Mouse показал, что вредоносный код может использоваться для управления приложением из белого списка (например, «Блокнотом») для выполнения операций записи и шифрования файлов жертвы, хранящихся в защищенных папках. С этой целью вымогательское ПО считывает файлы в папках, шифрует их в памяти и копирует в системный буфер обмена, после чего запускает «Блокнот», чтобы перезаписать содержимое папки данными из буфера обмена.

Хуже того, используя в качестве доверенного приложения Paint, исследователи обнаружили, что вышеупомянутый сценарий атаки может использоваться для перезаписи файлов пользователя случайно сгенерированным изображением с целью их окончательного уничтожения.

С другой стороны, атака Ghost Control может иметь серьезные последствия сама по себе, поскольку отключение защиты от вредоносного ПО в реальном времени путем имитации законных действий пользователя, выполняемых в пользовательском интерфейсе антивирусного решения, может позволить злоумышленнику установить с удаленного сервера под их управлением и запустить любую мошенническую программу.

Из 29 протестированных исследователями антивирусных решений 14 уязвимы к атаке Ghost Control. К атаке Cut-and-Mouse оказались уязвимы все 29 продуктов. Названия решений и их производителей исследователи не сообщили.