VPN для Android превращают устройства в часть вредоносной сети

27/03/24

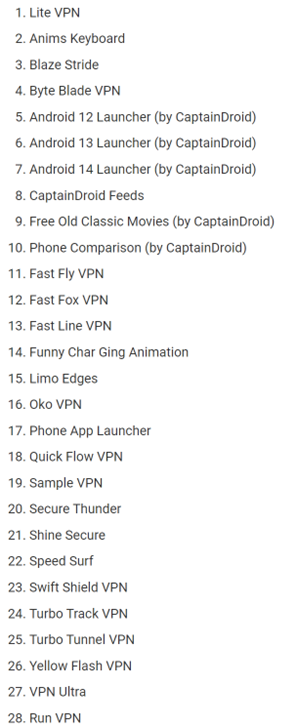

28 бесплатных VPN-приложений в Google Play использовали вредоносный SDK, превращая Android-устройства в резидентные прокси, вероятно, используемые для киберпреступлений и работы ботов.

Команда HUMAN обнаружила, что вредоносные приложения использовали SDK от LumiApps, который содержал библиотеку Proxylib для организации прокси. Всего было выявлено 28 приложений, которые тайно превращали устройства Android в прокси-серверы, среди которых 17 маскировались под бесплатные VPN-приложения. Об этом пишет Securitylab.

LumiApps — платформа монетизации приложений для Android, утверждает, что ее SDK использует IP-адрес устройства для загрузки веб-страниц в фоновом режиме, данные с которых затем передаются компаниям. По словам LumiApps, это делается таким образом, чтобы никак не мешать пользователю и полностью соответствовать законодательству (GDPR/CCPA).

Однако неясно, знали ли разработчики бесплатных приложений, что SDK превращает устройства пользователей в прокси-серверы, которые могут использоваться для киберпреступной деятельности, включая мошенничество с рекламой, спам, фишинг, подбор учетных данных и брутфорс-атаки.

HUMAN предполагает связь вредоносных приложений с поставщиком услуг резидентных прокси Asocks на основании обнаруженных соединений с веб-сайтом провайдера. Кроме того, сервис Asocks часто продвигается киберпреступниками на хакерских форумах.

После отчета HUMAN Google удалила из Play Store все приложения, использующие SDK LumiApps, а также обновила Google Play Protect для обнаружения библиотек LumiApp, используемых в приложениях.

Однако многие из обнаруженных приложений снова доступны в Google Play, предположительно после того, как их разработчики удалили SDK LumiApps. Иногда приложения публиковались с других аккаунтов разработчиков, что может указывать на предыдущие блокировки аккаунтов.

Специалисты рекомендуют обновить использовавшиеся приложения до новейших версий, не использующих данный SDK, а лучше удалить их вовсе.