Злоумышленники заполнили репозиторий NPM спам-пакетами с фишинговыми ссылками

26/02/23

В ходе недавней атаки на Open Source экосистему NPM, киберпреступниками было загружено в репозиторий более 15 тысяч спам-пакетов с целью распространения фишинговых ссылок. Это передает Securitylab.

«Пакеты были созданы с использованием автоматизированных процессов, с описаниями проектов и автоматически сгенерированными названиями, которые были очень похожи друг на друга. Злоумышленники ссылались на сайты розничной торговли, используя реферальные идентификаторы, получая таким образом прибыль», — сообщил Иегуда Гелб, исследователь компании Checkmarx в своём отчёте 21 февраля.

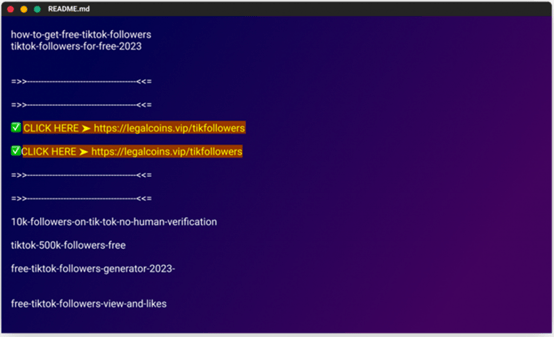

Принцип действия атаки заключался в «отравлении реестра» мошенническими пакетами, которые содержат ссылки на фишинговые кампании в файлах README.md. Аналогичную вредоносную кампанию Checkmarx раскрыла в декабре прошлого года.

Поддельные пакеты выдавались за читы и бесплатные ресурсы, а некоторые назывались «бесплатные подписчики TikTok», «бесплатные коды Xbox» и «бесплатные подписчики Instagram» и т.д.

Конечная цель операции — побудить наивных пользователей загружать пакеты и переходить по ссылкам на фишинговые сайты с помощью фиктивных обещаний чего-либо.

«Фиктивные веб-страницы хорошо разработаны, а в некоторых случаях даже содержат поддельные интерактивные чаты, которые, по-видимому, демонстрируют, что пользователи действительно получают обещанные игровые читы или подписчиков», — пояснил Гелб.

Веб-сайты призывают жертв заполнять специальные анкеты-опросники, которые затем прокладывают путь для заполнения дополнительных анкет или перенаправляют пользователей на законные порталы электронной коммерции, такие как AliExpress.

Сообщается, что пакеты были загружены в NPM с нескольких учётных записей в течение нескольких часов в период с 20 по 21 февраля 2023 года. Авторы данных пакетов использовали скрипт Python, который автоматизирует весь процесс.

Использование автоматизации позволило кибербандитам опубликовать большое количество пакетов за короткий промежуток времени, не говоря уже о создании нескольких учетных записей пользователей для сокрытия масштабов атаки.

«Это показывает изощренность и решительность злоумышленников, которые были готовы инвестировать значительные ресурсы для проведения этой кампании», — заключил Гелб.

Данная атака демонстрирует проблемы в обеспечении безопасности цепочки поставок программного обеспечения. Киберпреступники продолжают адаптироваться, используя новые и весьма неожиданных методы для своих атак.